VPN mit den Betriebssystem-Bordmitteln

Die bekanntesten Betriebssysteme für die Desktop-PCs (Windows, macOS, Chrome OS und Linux) und für die mobilen Geräten (Android und iOS) bieten die Möglichkeit an, eine VPN Verbindung mit den eigenen Bordmitteln aufzubauen.

Es handelt sich dabei um eine L2TP/IPsec VPN-Verbindung mit Preshared Key.

Bitte folgen Sie den systemspezifischen Anleitungen, um eine L2TP/IPsec Verbindung aufzubauen:

Windows 10

Die folgende Anleitung wurde unter Windows 10 Pro erstellt und getestet. Die Menüpunkte in den Screenshots können unter anderen Windows-Versionen abweichen.

1- Öffnen Sie bitte die Einstellungen, dann Netzwerk & Internet, dann Status und dann das Netzwerk- und Freigabecenter, wählen Sie die Option "Neue Verbindung oder neues Netzwerk einrichten" aus und anschließend klicken Sie auf "Verbindung mit dem Arbeitsplatz herstellen":

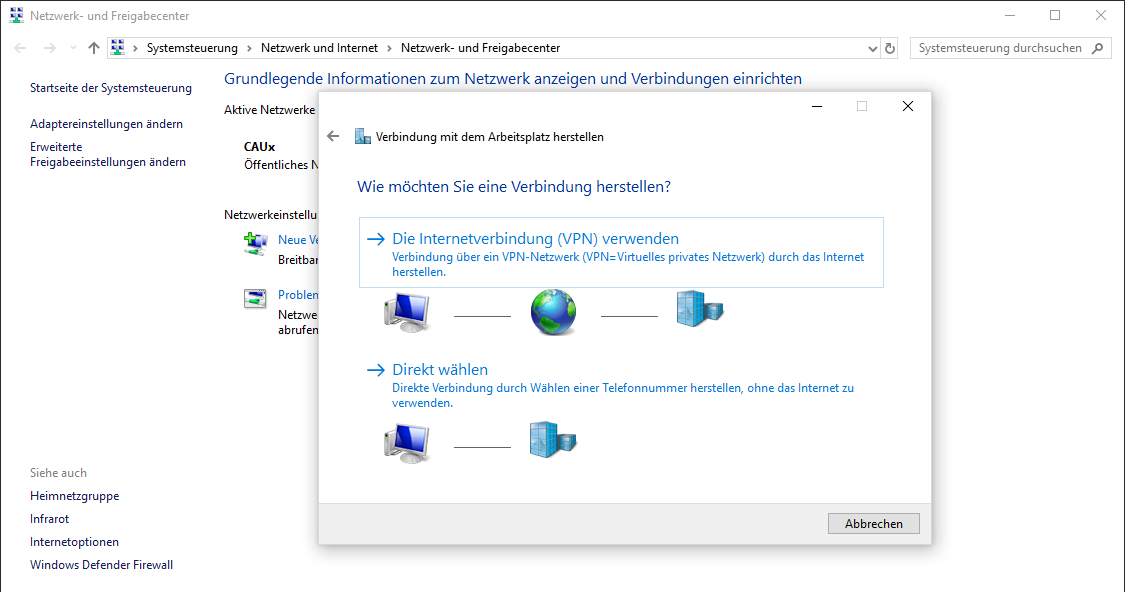

2- Wählen Sie bitte beim nächsten Fenster den Menüpunkt "Die Internetverbindung (VPN) verwenden":

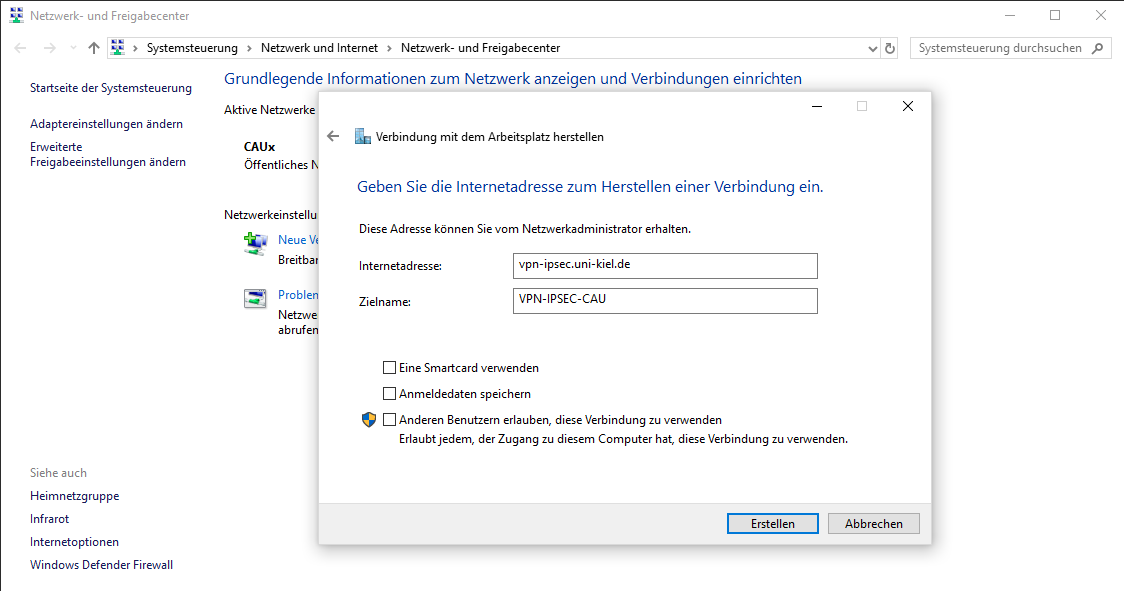

3- Geben Sie bitte als Internetadresse "vpn-ipsec.uni-kiel.de" an und geben Sie der Verbindung einen beliebigen Namen in dem Feld Zielname. Klicken Sie am Ende auf "Erstellen", entfernen Sie gegebenenfalls den Haken bei Anmeldedaten speichern:

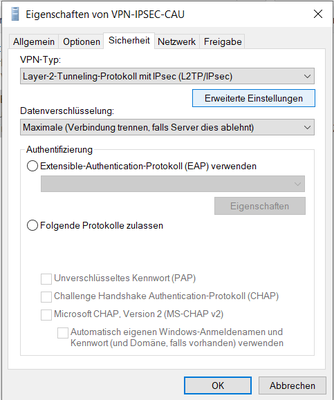

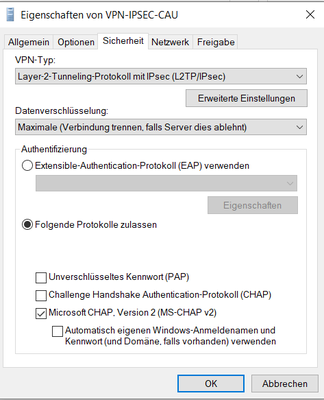

4- Unter dem Menüpunkt "Adaptereinstellungen Ändern" klicken Sie bitte auf die Neu erstellte Verbindung mit der rechten Maustaste und gehen Sie in die Eigenschaften. Gehen Sie bitte zum Reiter "Sicherheit", wählen Sie bitte als VPN-TYP "Layer-2-Tunneling-Protokoll mit IPsec (L2TP/IPsec)" aus und klicken Sie danach auf "Erweiterte Einstellungen":

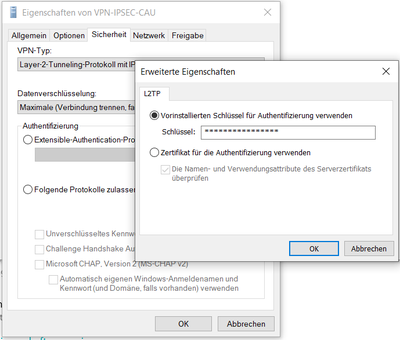

5- Tragen Sie bitte den Schlüssel aus der Datei psk.txt für die L2TP-Verbindung in dem dafür vorgesehenen Feld ein und bestätigen Sie mit "OK":

6- Wählen Sie bitte in dem Bereich "Authentifizierung" die Option "Folgende Protokolle zulassen" und kreuzen Sie " Microsoft CHAP, Version 2 (MS-CHAP v2)" an. Stellen Sie sicher, dass unter "Datenverschlüsselung" die Option "Maximale (Verbindung trennen falls Server dies ablehnt)" ausgewählt ist.

7- Starten Sie bitte die neu kreierte VPN-Verbindung und nutzen Sie für die Anmeldung Ihre für VPN-Einwahl berechtigte RZ-Kennung (i.d.R. dann die stu- bzw. su-Kennung) und das dazugehörige Kontopasswort (ohne Domäne-Eingabe).

8- In einem Webbrowser rufen Sie bitte eine Uni-Seite z.B. "http://univis.uni-kiel.de" auf. Sie werden zur eine zweite Authentifizierung weitergeleitet. Bitte loggen Sie sich dort nochmal ein. Sie sind jetzt verbunden.

Troubleshooting

Falls die Weiterleitung mit einer Fehlermeldung stoppt bzw. eine Weiterleitung zu "msnconnect" stattfindet, befolgen SIe bitte diese FAQ.

Windows 11

Die folgende Anleitung wurde unter Windows 11 erstellt und getestet.

1- Öffnen Sie die Einstellungen, dann Netzwerk und Internet, dann VPN und klicken Sie dann auf VPN Hinzufügen.

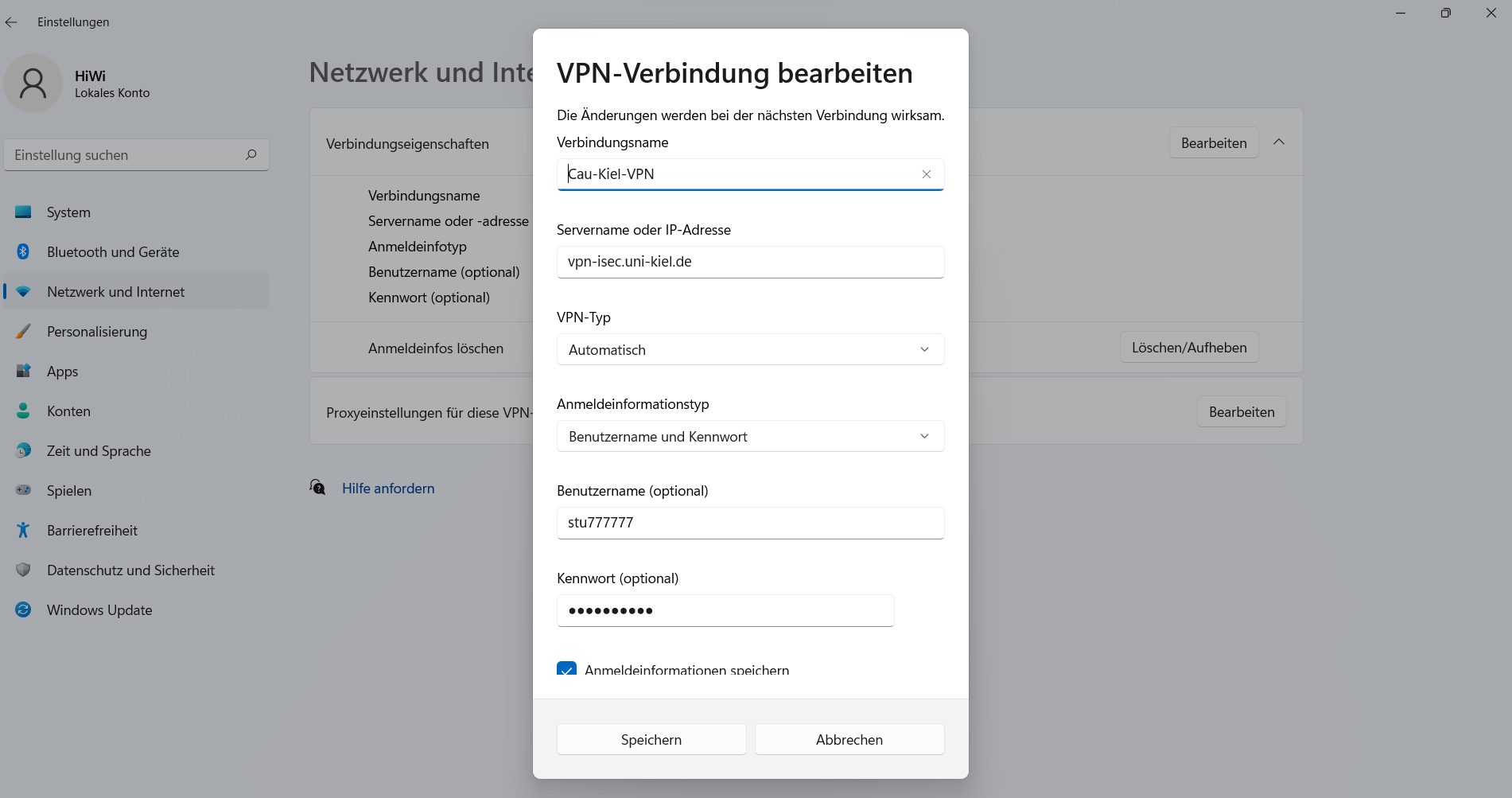

2- Geben Sie bitte als Servername "vpn-ipsec.uni-kiel.de" an und geben Sie der Verbindung einen beliebigen Namen in dem Feld Verbindungsname. Bei Benutzername geben Sie ihre Kennung ein und im Passwortfeld Ihr zum Account zugehöriges Passwort. Klicken Sie dann auf Speichern.

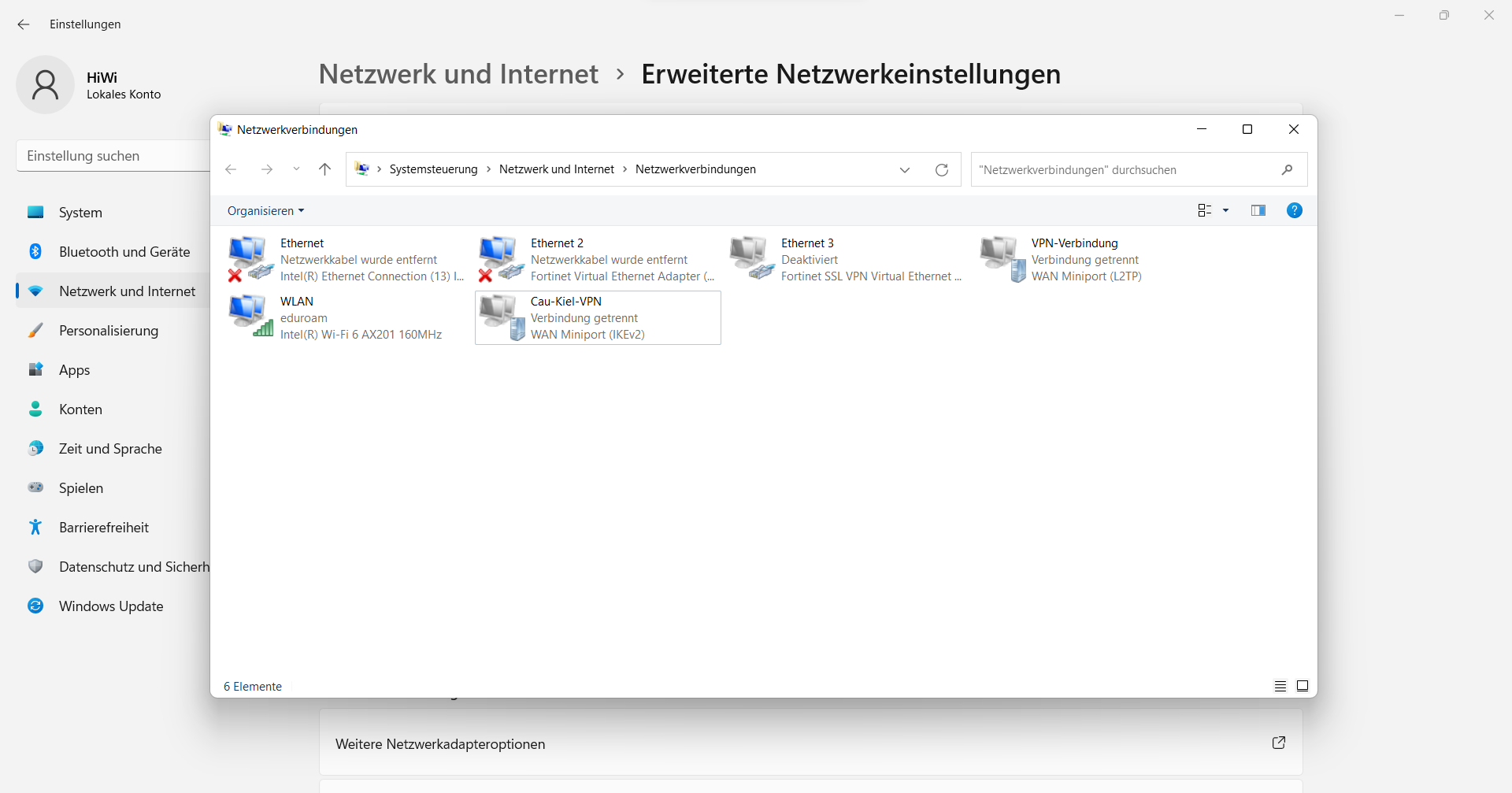

3- Gehen Sie in den Einstellungen zurück auf den Reiter Netzwerk und Internet und gehen Sie dann auf Erweiterte Netzwerkeinstellungen, dann auf Weitere Netzwerkadapteroptionen.

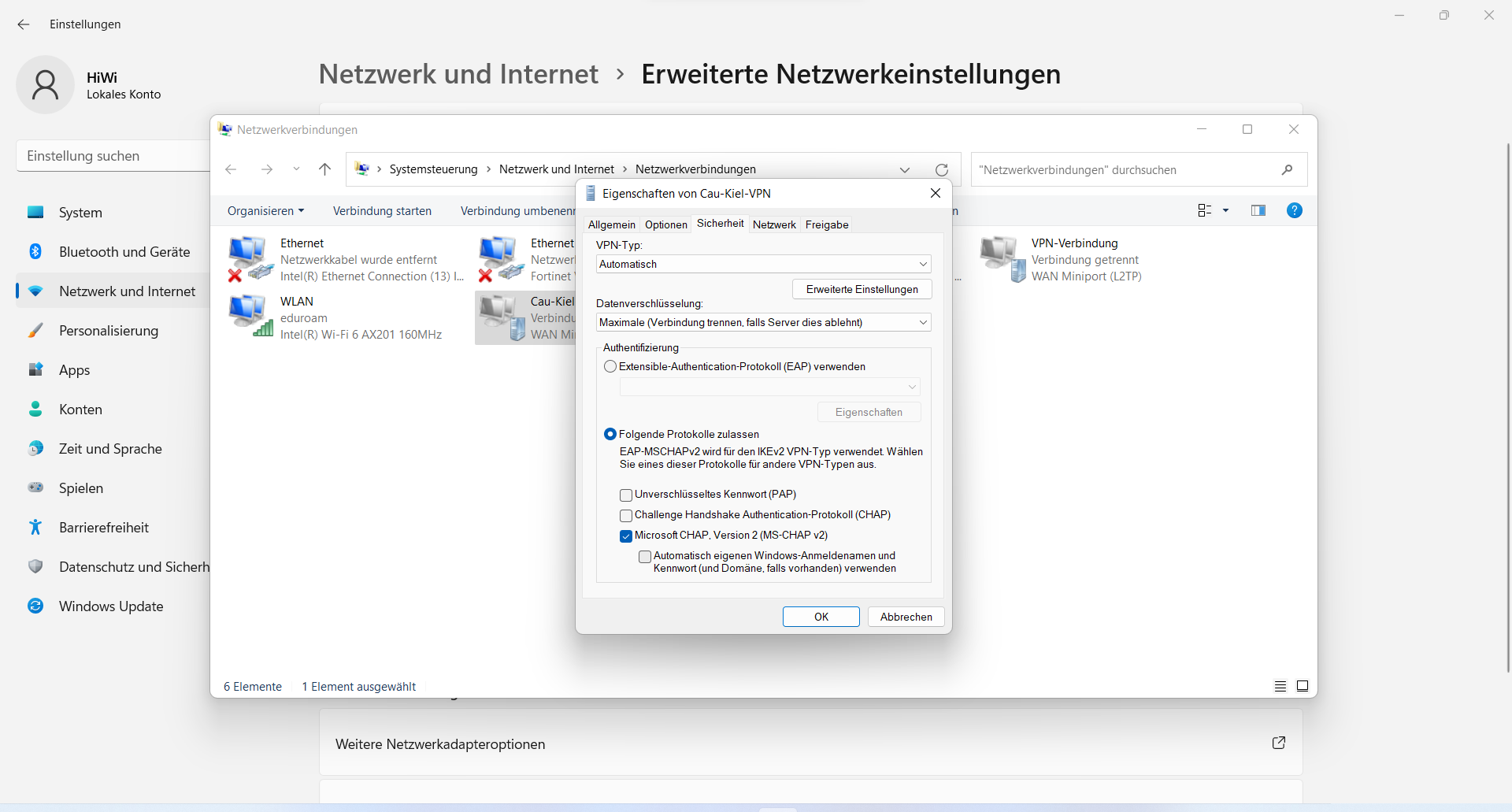

4- Klicken Sie mit Rechtsklick auf Ihren gerade erstellen VPN und drücken Sie auf Eigenschaften.

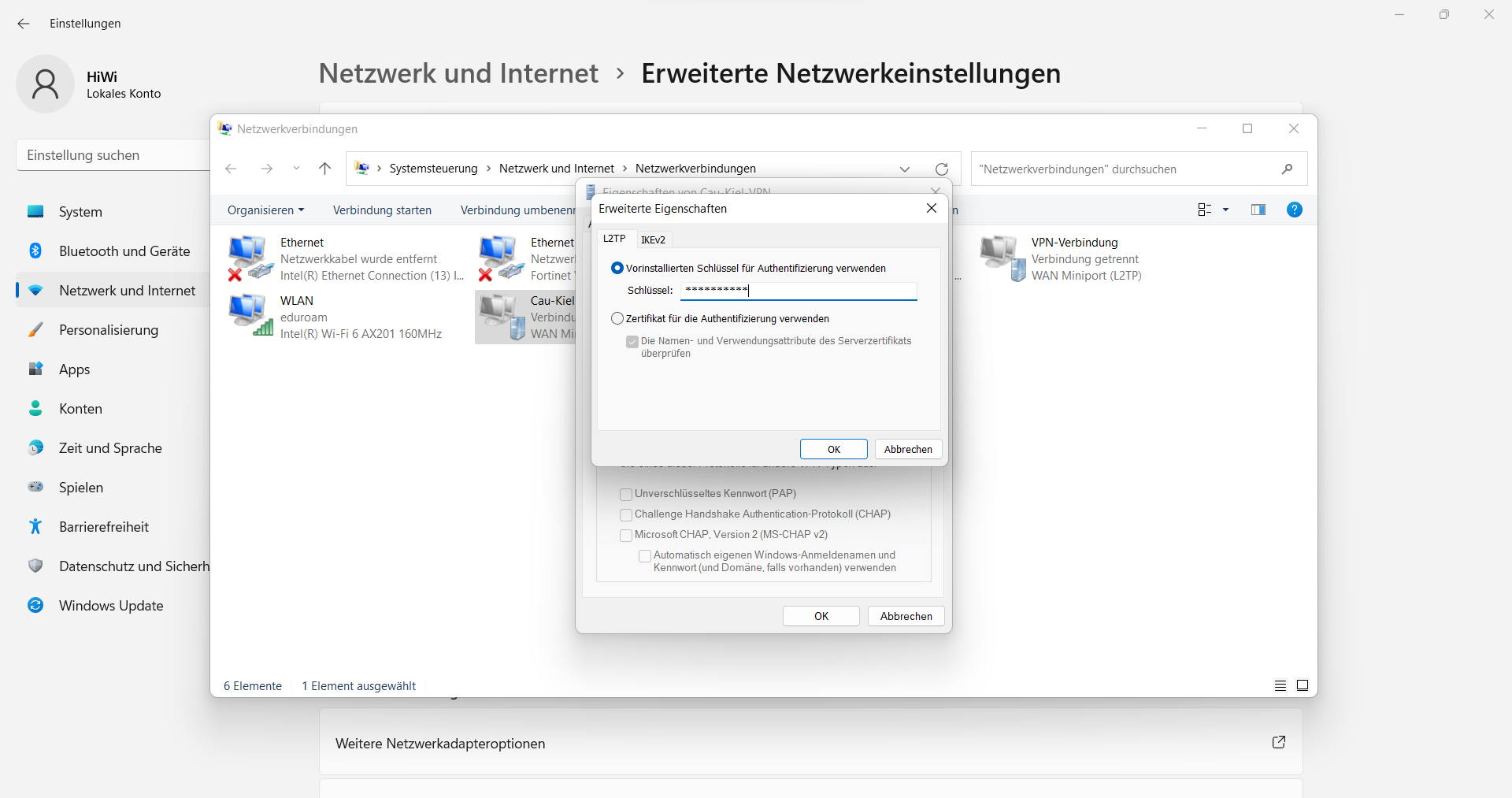

5- Gehen Sie hier auf den Reiter Sicherheit, dann auf Erweiterte Einstellungen und tragen Sie bitte den Schlüssel aus der Datei psk.txt für die L2TP-Verbindung in dem dafür vorgesehenen Feld ein und bestätigen Sie mit "OK":

6- Wählen Sie bitte in dem Bereich "Authentifizierung" die Option "Folgende Protokolle zulassen" und kreuzen Sie " Microsoft CHAP, Version 2 (MS-CHAP v2)" an. Stellen Sie sicher, dass unter "Datenverschlüsselung" die Option "Maximale (Verbindung trennen falls Server dies ablehnt)" ausgewählt ist.

7- Starten Sie bitte die neu kreierte VPN-Verbindung über den Reiter VPN in den Einstellungen > Netzwerk und Internet > VPN.

8- In einem Webbrowser rufen Sie bitte eine Uni-Seite z.B. "http://univis.uni-kiel.de" auf. Sie werden zur eine zweite Authentifizierung weitergeleitet. Bitte loggen Sie sich dort nochmal ein. Sie sind jetzt verbunden.

Troubleshooting

Falls die Weiterleitung mit einer Fehlermeldung stoppt bzw. eine Weiterleitung zu "msnconnect" stattfindet, befolgen Sie bitte diese FAQ.in

Troubleshooting

Falls die Weiterleitung mit einer Fehlermeldung stoppt bzw. eine Weiterleitung zu "msnconnect" stattfindet, befolgen SIe bitte diese FAQ.

MacOS

Die folgende Anleitung wurde unter MacOS BigSur 11.6 erstellt und getestet.

1- Bitte laden Sie die folgende Konfig-Datei herunter (mit der rechten Maustaste anklicken und die entsprechende Option auswählen) und führen Sie sie auf Ihrem Mac aus.

2- Öffnen Sie bitte das Programm "Terminal" und geben Sie folgendes ein:

gefolgt von

printf 'refuse-pap\nrefuse-chap\nrefuse-mschap\n' > /etc/ppp/options (um die Datei /etc/ppp/options zu erstellen und mit den benötigten Option zu befüllen)

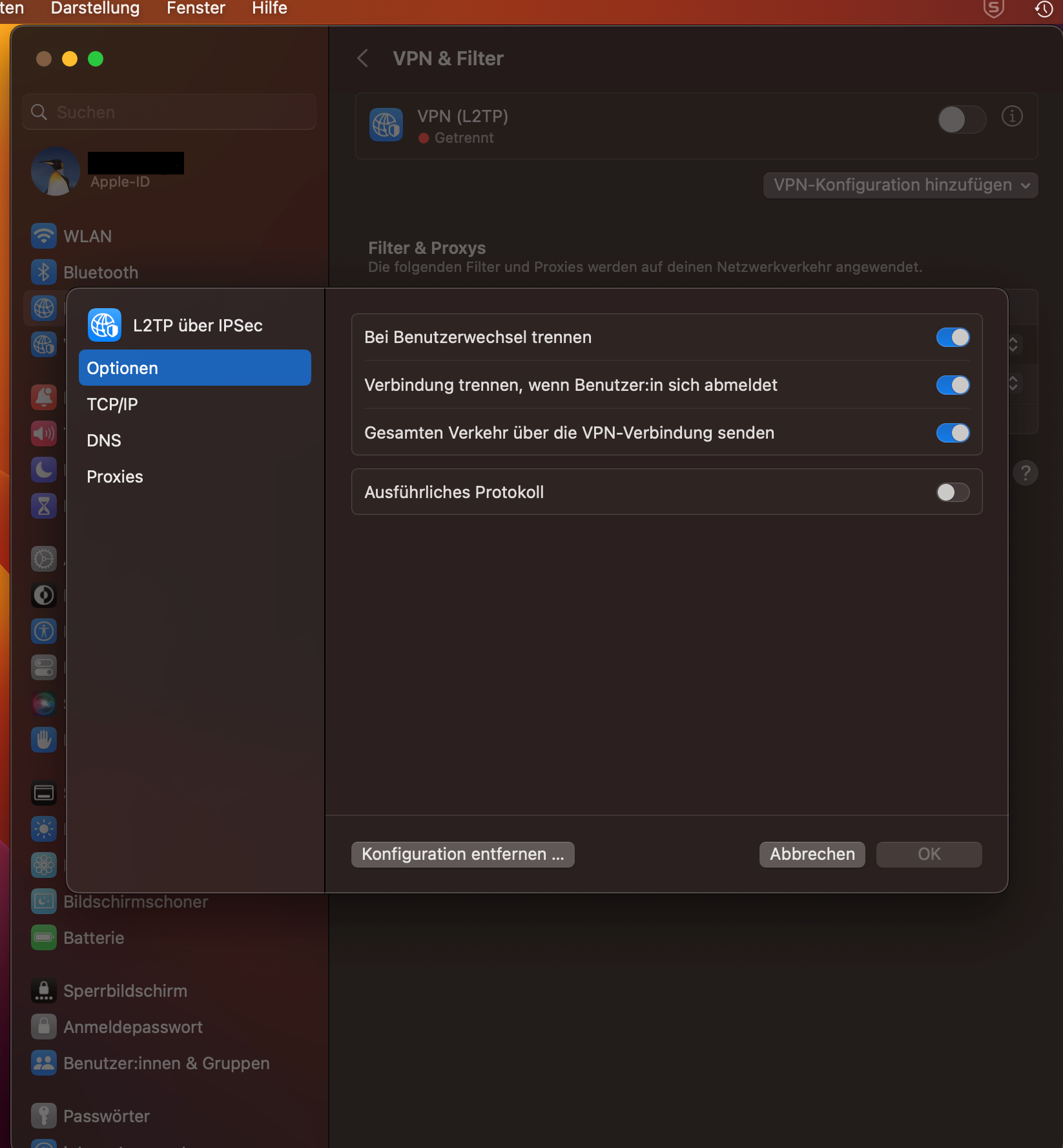

3- Öffnen Sie bitte danach die "Systemeinstellungen" und gehen Sie zu "Netzwerk". Sie merken, dass eine neue Verbindung mit dem Namen "VPN (L2TP)" erstellt wurde.

4- Editieren Sie bitte das Benutzername-Feld in dem Sie Ihre Ihre für VPN-Einwahl berechtigte RZ-Kennung (i.d.R. dann die stu- bzw. su-Kennung) eintragen. Klicken Sie danach bitte auf dem Button "Authentifizierungseinstellungen".

5- Editieren Sie bitte das Passwort-Feld und tragen Sie Ihr Kontopasswort ein. Bestätigen Sie bitte mit "OK" und klicken Sie am Ende auf "Anwenden".

6- Klicken Sie bitte auf "Optionen", machen Sie ein Häckchen bei der Option "Gesamten Verkehr über die VPN-Verbindung senden" und bestätigen Sie mit "OK".

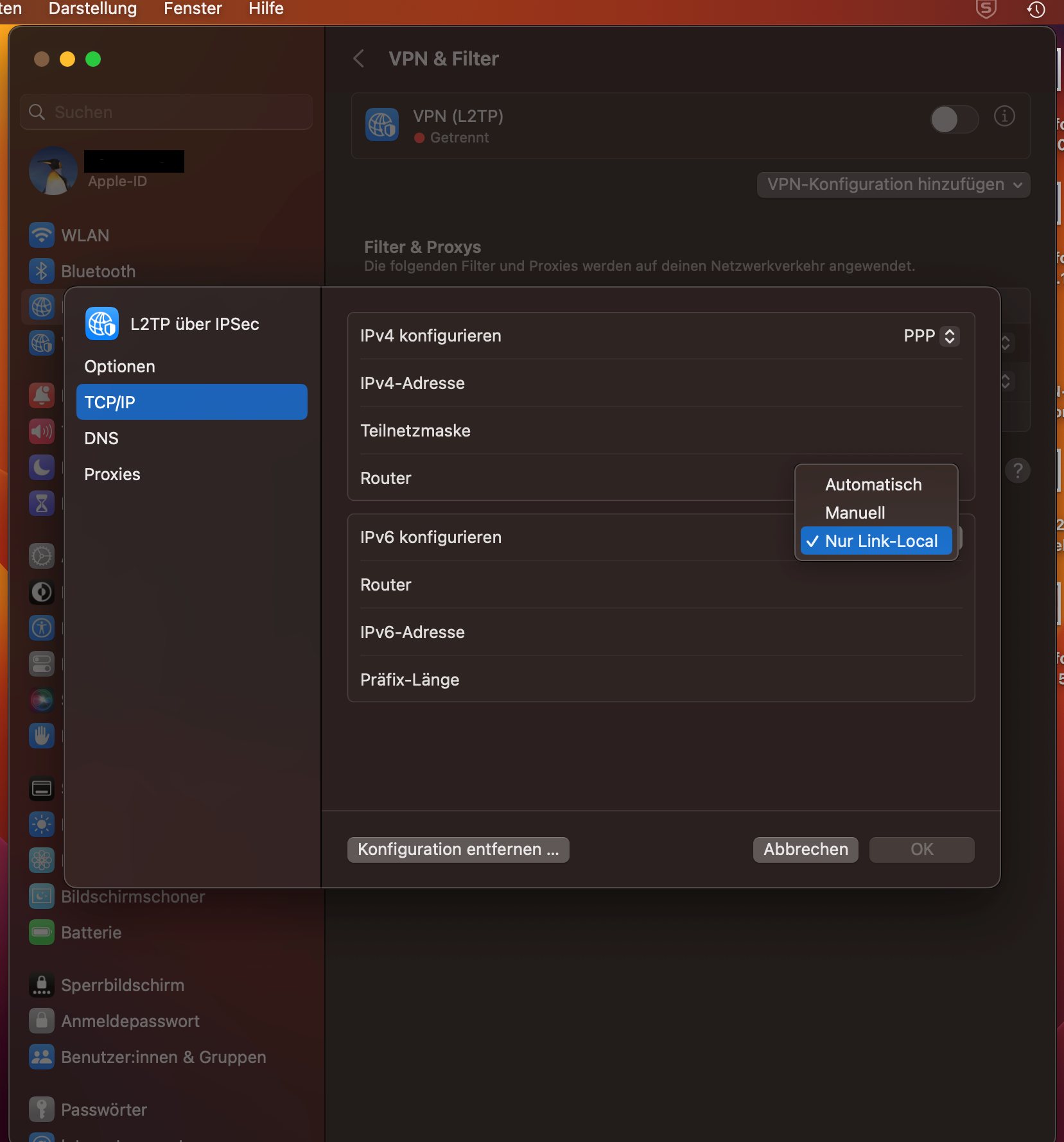

7- Wählen Sie anschliessend unter "TCP/IP" bei "IPv6 konfigurieren" "Nur Link Lokal" aus.

8- Sie können jetzt die VPN-Verbindung starten in dem Sie auf "Verbinden" klicken.

9- In einem Webbrowser rufen Sie bitte eine Uni-Seite z.B. "http://univis.uni-kiel.de" auf. Sie werden zur eine zweite Authentifizierung weitergeleitet. Bitte loggen Sie sich dort nochmal ein. Sie sind jetzt verbunden.

Linux

Bei einigen Linux-Distribution werden hierfür zusätzliche Pakete gebraucht wie z.B. strongSwan, libreSwan, oder ein vergleichbarer L2TP/IPsec Client.

In der folgenden Anleitung wird der Networkmanager mit dem Plugin Fortinet SSLVPN benutzt.

In der folgenden Anleitung wurden die Pakete LibreSwan und networkmanager-l2tp benutzt. Die folgende Anleitung wurde unter Ubuntu 18.10 LTS getestet.

1- Installieren Sie bitte die nötigen Pakete mit dem folgenden Befehl:

sudo apt-get update

sudo apt-get install network-manager-l2tp network-manager-l2tp-gnome

2- Laden Sie bitte die folgende config-datei cau-ipsec.conf (mit der rechten Maustaste anklicken und die entsprechende Option auswählen).

3- Öffnen Sie bitte den Networkmanager, fügen Sie eine neue Verbindung hinzu und wählen Sie aus der Verbindungstyp-Liste die Option "Gespeicherte VPN-Konfiguration importieren"

4- Klicken Sie bitte auf "erzeugen" und wählen Sie die Datei die Sie im Schritt 2 heruntergeladen haben.

5- Starten Sie jetzt die VPN-Verbindung aus dem Netwerk-Manager.

5.1- In einem Webbrowser rufen Sie bitte eine Uni-Seite z.B. "univis.uni-kiel.de" auf. Sie werden zur eine zweite Authentifizierung weitergeleitet. Bitte loggen Sie sich dort nochmal ein. Sie sind jetzt verbunden.

Die folgende Anleitung wurde unter Ubuntu 16.04 LTS mit strongSwan und xl2tpd erstellt und getestet.

1- Installieren Sie bitte die nötigen Pakete mit dem folgenden Befehl:

2- Ersetzen Sie bitte den Inhalt der Datei "/etc/ipsec.conf" mit den folgenden Zeilen:

# ipsec.conf - strongSwan IPsec configuration file

# basic configuration

config setup

nat_traversal=yes

# Add connections here.

conn %default

ikelifetime=60m

keylife=20m

rekeymargin=3m

keyingtries=1

keyexchange=ikev1

authby=secret

conn cau-ipsec

pfs=no

left=%defaultroute

leftprotoport=17/1701

right=134.245.44.82

rightprotoport=17/1701

auto=add

type=transport

ike=aes256-sha256-modp1024

esp=aes256-sha256

3- Ersetzen Sie bitte die Datei "/etc/ipsec.secrets" mit der folgenden Datei ipsec.secrets (mit der rechten Maustaste anklicken und die entsprechende Option auswählen).

4- Fügen Sie bitte die folgenden Zeilen in der Datei "/etc/xl2tpd/xl2tpd.conf" hinzu:

lns = 134.245.44.82

ppp debug = yes

pppoptfile = /etc/ppp/options.l2tpd.client

length bit = yes

5- Ersetzen bitte den Inhalt der Datei "/etc/ppp/options.l2tpd.client" mit den folgenden Zeilen:

ipcp-accept-remote

refuse-eap

refuse-chap

refuse-mschap

refuse-pap

require-mschap-v2

noccp

noauth

mtu 1280

mru 1280

defaultroute

usepeerdns

connect-delay 5000

6- Erstellen Sie ein run-Verzeichnis und eine run-Datei für xl2tpd mit den folgenden Befehlen:

sudo touch /var/run/xl2tpd/l2tp-control

7- Starten Sie die beiden Dienste strongswan und xl2tpd neu:

sudo service xl2tpd restart

8- Starten Sie jetzt die IPsec-Verbindung wie folgend (bitte Ihre Ihre für VPN-Einwahl berechtigte RZ-Kennung (i.d.R. dann die stu- bzw. su-Kennung) und das dazu gehörige Kontopasswort beim zweiten Befehl eingeben):

sudo bash -c "echo \"c cau-ipsec USERNAME PASSWORD\" > /var/run/xl2tpd/l2tp-control"

Wenn Sie alles richtig gemacht haben, sollten Sie nach Eingabe des Befehls "ifconfig" eine neue Interface ppp0 sehen.

8.1- In einem Webbrowser rufen Sie bitte eine Uni-Seite z.B. "http://univis.uni-kiel.de" auf. Sie werden zur eine zweite Authentifizierung weitergeleitet. Bitte loggen Sie sich dort nochmal ein. Sie sind jetzt verbunden.

9- Um die VPN-Verbindung zu trennen, nutzen Sie bitte die folgenden Befehle:

sudo bash -c "echo \"d cau-ipsec\" > /var/run/xl2tpd/l2tp-control"

Android (L2TP wird ab Android 12 nicht mehr unterstützt.)

Die folgende Anleitung wurde unter Android 11 erstellt und getestet. Menüpunkte und Screenshots können von anderen Android-Versionen abweichen.

1- Öffnen Sie bitte die Einstellungen, dann Verbindungen, dann Weitere Verbindungseinstellungen und dann VPN. Klicken Sie auf die drei Punkte oben rechts und wählen Sie VPN-Profil hinzufügen.

2- Geben Sie die folgenden Daten in die sich öffnende Eingabemaske ein:

Der Name ist frei wählbar, nutzen Sie z.B. CAU Kiel.

Typ: L2TP/IPSec PSK

Server-Adresse: vpn-ipsec.uni-kiel.de

IPSec Pre-shared Key: Key aus dieser Datei: psk.txt

Benutzername: su- oder stu Kennung (Muster suabc123 oder stu12345)

Passwort: Kontopasswort des entsprechenden Kontos

3- Klicken Sie anschließend auf Speichern.

4- Um die VPN Verbindung einzuschalten, wählen Sie die neue Verbindung aus der Liste aus und klicken Sie anschließend auf Verbinden. Nach erfolgreicher Verbindung steht unter dem Namen der Verbindung nun in grau Verbunden, außerdem taucht ein Schlüsselsymbol oben in der Statusleiste Ihres Geräts auf.

5- In einem Webbrowser rufen Sie bitte eine Uni-Seite z.B. http://univis.uni-kiel.de auf. Sie werden zu einer zweiten Authentifizierung weitergeleitet. Bitte loggen Sie sich dort noch einmal ein. Sie sind jetzt verbunden.

6- Ausschalten können Sie die Verbindung wieder über die Liste der VPN Verbindungen in den Einstellungen (Verbindungsnamen anklicken, dann Verbindung trennen) oder durch einen Klick auf dein Eintrag in der Statusleiste und dann Verbindung trennen.

iOS

Die folgende Anleitung wurde unter iOS 14.6 erstellt und getestet. Menüpunkte und Screenshots können von anderen iOS-Versionen abweichen.

1- Öffnen Sie bitte die Einstellungen, dann Allgemein und dann VPN. Wählen Sie VPN hinzufügen.

2- Geben Sie die folgenden Daten in die entsprechenden Felder Eingabemaske ein und klicken Sie anschließend auf Speichern:

Typ: L2TP

Beschreibung: frei wählbar, nutzen Sie z.B. CAU Kiel.

Server: vpn-ipsec.uni-kiel.de

Account: su- oder stu Kennung (Muster suabc123 oder stu12345)

Passwort: Kontopasswort des entsprechenden Kontos

Shared Key: Key aus dieser Datei: psk.txt

3- Um die VPN Verbindung einzuschalten, wählen Sie die neue Verbindung aus der Liste aus und ziehen Sie anschließend den Schalter bei dem Menüpunkt Status . Nach erfolgreicher Verbindung steht beim Status nun in grau Verbunden.

4- In einem Webbrowser rufen Sie bitte eine Uni-Seite z.B. http://univis.uni-kiel.de auf. Sie werden zu einer zweiten Authentifizierung weitergeleitet. Bitte loggen Sie sich dort noch einmal ein. Sie sind jetzt verbunden.

5- Trennen können Sie die Verbindung wieder über den Schalter bei dem Menüpunkt Status.